BSI · @bsi

16783 followers · 419 posts · Server social.bund.deAuch im ausgeschalteten Zustand können #iPhone|s noch drahtlos angesprochen werden und Informationen preisgeben. Das haben Forschende der #TUDarmstadt in einer vom @BMBF mit geförderten Untersuchung herausgefunden.

👉 https://arxiv.org/abs/2205.06114

Neben der Möglichkeit Schadcode im Bluetooth-Modul zu platzieren werden weitere Angriffsmöglichkeiten für Akteure mit weitreichenden Ressourcen erörtert.

Schutz können Abschirmbeutel bieten.

#HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#iphone #tudarmstadt #HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI

BSI · @bsi

16783 followers · 419 posts · Server social.bund.deDie NCC-Group berichtet über erfolgreiche Angriffe auf Zugangssysteme, die alleinig auf dem Bestehen einer Bluetooth-LE-Verbindung zu bestimmten Geräten beruhen: https://research.nccgroup.com/2022/05/15/technical-advisory-ble-proximity-authentication-vulnerable-to-relay-attacks/

Solche gravierenden Schwächen von IT-basierten Sicherheitssystemen durch falsch eingesetzte Techniken sind ein leider immer wiederkehrendes Problem.

Durch Zertifizierungen können derartige Probleme erkannt und behoben werden: https://bsi.bund.de/zertifizierung.html

#HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI

BSI · @bsi

16783 followers · 419 posts · Server social.bund.deBeweise zur Sicherheit von IT-Protokollen erfordern formale Logik. Teil deren Entwicklung war eine Gegenrede Hilberts vor genau 100 Jahren: https://people.math.ethz.ch/~halorenz/4students/Literatur/HilbertNeubegruendung.pdf

Sein Schüler Weyl hatte zuvor Partei für Brouwer ergriffen, der nicht-intuitive mathematische Konstruktionen ablehnte. Hilbert bestand dagegen auf Beweisen mittels „Tertium non Datur“ sowie Cantors Mengen-Universum und regte die formalistische Begründung der Mathematik an.

#HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI

BSI · @bsi

16783 followers · 419 posts · Server social.bund.deApple AirTags sind beliebt, um verlorene Gegenstände auffinden zu können, können jedoch auch für missbräuchliche Zwecke verwendet werden.

Besitzer von Geräten mit iOS ab Version 14.5 werden gewarnt, wenn sich ein unbekanntes AirTag längere Zeit in der Nähe des Geräts befindet.

Android-Nutzern helfen beim Finden von AirTags in ihrer Umgebung zum Beispiel die Apps „AirGuard“ von Secure Mobile Networking oder „Tracker Detect“ von Apple.

#HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI

BSI · @bsi

16783 followers · 419 posts · Server social.bund.deRechner, die über eine „Chassis-Intrusion-Detection“ (Eindringschutz) verfügen, können so konfiguriert werden, dass sie beim Öffnen ihres Gehäuses reagieren: Je nach Einstellung wird dann das Öffnen des Geräts protokolliert oder dessen Weiterbetrieb unterbunden.

Gerade für Firmen-Rechner kann dies eine vorteilhafte Sicherheitsmaßnahme darstellen. Eine Lüfterreinigung durch Nutzende hat dann allerdings ungewollte Auswirkungen.

#HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI

BSI · @bsi

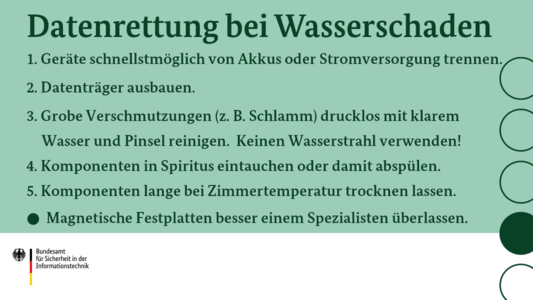

16783 followers · 419 posts · Server social.bund.deIT-Geräte nach Überschwemmung - und nun?

Sind Computer oder Smartphones, externe Datenträger oder ähnliches überschwemmt worden? Ruhe bewahren!

Die Datenträger lassen sich bei Beachtung einiger Regeln oftmals noch auslesen, siehe beigefügte Folie.

Danach sollte unbedingt ein Backup der darauf befindlichen Daten auf andere, neuwertige Datenträger erstellt werden.

#HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI

BSI · @bsi

16783 followers · 419 posts · Server social.bund.deLöschen von SSDs

Zum sicheren Löschen von SSDs gibt es mehrere Wege:

Viele Hersteller bieten für ihre SSDs ein kostenloses Programm an, das unter anderem ein vollständiges Löschen ermöglicht. Auch kann ggf. eine im BIOS integrierte "Secure Erase"-Option oder ein Programm des Betriebssystems dafür genutzt werden.

#EinfachaBSIchern #HardwareUndSoftwareAnalyse #BSI #DeutschlandDigitalSicherBSI

#EinfachaBSIchern #HardwareUndSoftwareAnalyse #bsi #DeutschlandDigitalSicherBSI