Open Source Pro · @opensourcepro

7 followers · 64 posts · Server burningboard.netSicherheit geht vor! Verwenden Sie #OpenSSH, um Ihre #Linux-Server sicher zu verbinden. Generieren Sie mithilfe von 'ssh-keygen' ein einzigartiges Schlüsselpaar für eine starke #Authentifizierung. Installieren Sie Ihre öffentliche #SSHID (id_rsa.pub) in 'authorized_keys' auf dem Zielsystem. #Cybersecurity

#openssh #linux #authentifizierung #sshid #cybersecurity

BvD – Datenschutz gestalten · @bvd

319 followers · 70 posts · Server privacyofficers.socialSIM-Swapping und Authentifizierung

In einem Arbeitspapier zu Authentifikation im Telekommunikationsbereich und Risikofeldern hat der BfDI aus den ihm im Rahmen seiner Aufsichtstätigkeit bekannt gewordenen Praxisfällen eine Zusammenstellung von typischen Risiken im TK-Bereich vorgenommen und mit Blick auf Grundprinzipien für eine Authentifikation sortiert. (RM)

https://www.bfdi.bund.de/DE/Fachthemen/Inhalte/Telefon-Internet/Positionen/Authentifizierung.html?nn=251928

#BfDI #TK #SIM #Authentifizierung #Datenschutz

#bfdi #tk #sim #authentifizierung #datenschutz

C.H. · @c_th1

131 followers · 361 posts · Server digitalcourage.social#2FA #MFA, #OTP, #SMS, #U2F, WTF ?!

Multifaktor-#Authentifizierung ist sehr gut !!

Der Benutzer kann mit seinen Zugriffsrechten als Einfallstor für Angriffe dienen, ohne dass echte Schwachstellen in der Software bestehen. Angriffe über Phishing, Man-in-the-Middle, Keylogger und co. sind nichts neues, mit der wachsenden #Digitalisierung aller Lebensbereiche wird allerdings die Angriffsfläche größer, zusätzlich entwickeln auch die Angreifer ihre Tools weiter, damit steigt auch die Intensität. Diese Angriffe ließen sich "eigentlich" verhindern, wenn für die Anmeldung nicht nur ein Passwort, sondern auch ein zweiter Faktor Vorraussetzung gewesen wäre, so dass ein Benutzer zusätzlich zu seinem Wissen über das Passwort z.B. einen weiteren Faktor nutzen muss,

Der Vortrag mit Demo soll die verschiedenen Technologien erklären, aufzeigen, gegen welche Angriffe sie schützen können und anhand verschiedener Angriffs-Szenarien die Möglichkeiten vergleichen.

#Passkeys

https://www.youtube.com/watch?v=nZLax4UsGrg

https://media.ccc.de/v/gpn21-23-mfa-otp-sms-u2f-wtf-multifaktor-authentifizierung-ist-sehr-gut-

#passkeys #digitalisierung #authentifizierung #u2f #sms #otp #mfa #2fa

C.H. · @c_th1

131 followers · 361 posts · Server digitalcourage.social#2FA #MFA, #OTP, #SMS, #U2F, WTF ?!

Multifaktor-#Authentifizierung ist sehr gut !!

Der Benutzer kann mit seinen Zugriffsrechten als Einfallstor für Angriffe dienen, ohne dass echte Schwachstellen in der Software bestehen. Angriffe über Phishing, Man-in-the-Middle, Keylogger und co. sind nichts neues, mit der wachsenden #Digitalisierung aller Lebensbereiche wird allerdings die Angriffsfläche größer, zusätzlich entwickeln auch die Angreifer ihre Tools weiter, damit steigt auch die Intensität. Diese Angriffe ließen sich "eigentlich" verhindern, wenn für die Anmeldung nicht nur ein Passwort, sondern auch ein zweiter Faktor Vorraussetzung gewesen wäre, so dass ein Benutzer zusätzlich zu seinem Wissen über das Passwort z.B. einen weiteren Faktor nutzen muss,

Der Vortrag mit Demo soll die verschiedenen Technologien erklären, aufzeigen, gegen welche Angriffe sie schützen können und anhand verschiedener Angriffs-Szenarien die Möglichkeiten vergleichen.

#Passkeys

https://media.ccc.de/v/gpn21-23-mfa-otp-sms-u2f-wtf-multifaktor-authentifizierung-ist-sehr-gut-

#passkeys #digitalisierung #authentifizierung #u2f #sms #otp #mfa #2fa

Netzpalaver · @netzpalaver

8 followers · 56 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Elmar Albinger, AlgoSec

#Priorisierung #lateralMovement #Microsegmentierung #Malware #ITSIG #ManagedDetection #ManagedSecurity #SecurityOperationsCenter #Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #Priorisierung #lateralmovement #microsegmentierung #malware #itsig #manageddetection #managedsecurity #SecurityOperationsCenter #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 55 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Fred Tavas, Trustwave DACH

#SIEM #ITSIG #ManagedDetection #ManagedSecurity #SecurityOperationsCenter #SOC #Fachkräftemangel #Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #Siem #itsig #manageddetection #managedsecurity #SecurityOperationsCenter #soc #fachkraftemangel #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 54 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Joern Kraus, Westcon-Comstor

#Compliance #ZeroDay #ManagedSecurity #ITSIG #Fachkräftemangel #Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #Identity #Credentials #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #compliance #zeroday #managedsecurity #itsig #fachkraftemangel #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #identity #Credentials #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 53 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Markus Auer, BlueVoyant

#SecurityOperationsCenter #SOC #SIEM #ZeroDay #ManagedSecurity #ITSIG #Fachkräftemangel #Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #Identity #Credentials #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #SecurityOperationsCenter #soc #Siem #zeroday #managedsecurity #itsig #fachkraftemangel #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #identity #Credentials #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 50 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Richard Werner, Trend Micro

#SOC #SecurityOperationsCenter #Authentifizierung #ManagedSecurity #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #Identity #SIG20 #NetworkSecurity #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #soc #SecurityOperationsCenter #authentifizierung #managedsecurity #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #identity #sig20 #networksecurity #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 49 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Andreas Müller, Delinea

#Auditing #ZeroTrust #LeastPrivilege #PrivilegeAccessManagement #Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #Identity #SIG20 #Cybersicherheit #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #auditing #zerotrust #leastprivilege #privilegeaccessmanagement #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #identity #sig20 #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 48 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Florian Schönknecht, Eramon

#Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #Identity #SIG20 #NetworkSecurity #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #identity #sig20 #networksecurity #kritischeInfrastruktur #security

Netzpalaver · @netzpalaver

8 followers · 45 posts · Server social.dev-wiki.deAm 1. Mai endete die Frist zur Umsetzung des #ITSicherheitsgesetz 2.0 bezüglich der Implementierung von Systemen zur #Angriffserkennung (SZA). Viele #KRITIS-Betreiber stehen unter Zugwang.

Ein Statement von Alexander Koch, Yubico

#Authentifizierung #Phishing #Sicherheitsgesetz #ITSicherheit #ITSecurity #Cybersecurity #Cybersicherheit #Identity #Credentials #kritischeInfrastruktur #Security

#itsicherheitsgesetz #angriffserkennung #kritis #authentifizierung #phishing #Sicherheitsgesetz #itsicherheit #itsecurity #cybersecurity #cybersicherheit #identity #Credentials #kritischeInfrastruktur #security

GNU/Linux.ch · @gnulinux

5058 followers · 3688 posts · Server social.anoxinon.deZum Wochenende: 2FA beim eBanking

Wer es besonders sicher haben möchte, zahlt dafür.

#E_Banking #Banken #2FA #Zweiter_Faktor #Authentifizierung #Autorisierung #Authorization #Authentification #Linux

#e_banking #banken #2fa #zweiter_faktor #authentifizierung #Autorisierung #authorization #authentification #linux

Pyngu Digital · @pyngudigital

92 followers · 93 posts · Server social.pyngu.comAufgrund der #Einmalzahlung zur Entlastung junger Menschen, die sich zum 01.12.22 in einem vom @bmbf_bund definierten Bildungs- oder Ausbildungsgang befunden haben, stürmt die #AusweisApp2 derzeit die Charts der #Android und #iOS App Stores. Die App wird benötigt, wenn man sich mit seinem Perso online ausweisen möchte.

Die #Authentifizierung erfolgt dabei über #NFC und den RFID-Chip des Ausweises. Wir schauen uns die Technik dahinter an.

#pyngurocks #pyngumagazin #tech #NFC #authentifizierung #ios #android #ausweisapp2 #Einmalzahlung

maxen · @maxen

4 followers · 220 posts · Server berlin.socialVon #Angriffsvektor bis #Zielmarke Vielleicht wurde Herrn Prof. Karl Leisesrinnsal infolge der Verabreichung eines Abführmittels auf einem Ärztekongress - durch einen in Klopapier verbauten Popoloch-Abdruck-Scanner ein biometrisches Merkmal entwendet. #Raubkopie #Signatur #Authentifizierung

#angriffsvektor #zielmarke #raubkopie #signatur #authentifizierung

appgefahren.de - Apple-Blog · @appgefahren

682 followers · 119 posts · Server techhub.socialOffenbar wirkt sich der neue Run auf #Authenticator-Apps auch negativ im #AppStore aus: Twitters #2FA-Maßnahme führte zu einer Flut von betrügerischen Authentifizierungs-Apps. Mindestens eine davon nutzte sogar #Werbung im App Store, um in den Suchergebnissen aufzutauchen – und sendete dann alle vom User gescannten QR-Codes an den Analysedienst des Entwicklerteams. Dabei bietet #iOS schon eigene #Bordmittel für eine #ZweiFaktorAuthentifizierung.

#appgefahren #iPhone #iPad #Mac #Authentifizierung #Twitter #Sicherheit #iOS

#authenticator #appstore #2fa #werbung #iOS #bordmittel #Zweifaktorauthentifizierung #appgefahren #iphone #ipad #mac #authentifizierung #Twitter #sicherheit

Winni · @peter_winninger

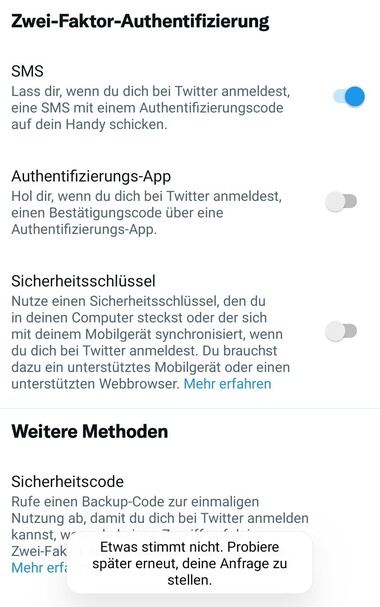

56 followers · 204 posts · Server bonn.socialHeute Morgen in #Twitter die SMS #Authentifizierung mit dem Asistenten ausgeschaltet. Anschließend in den Einstellungen Twitter mit der Google Authenticator App verknüpft. Dort ist der Haken bei SMS noch drin.

Und kann nicht entfernt werden.

Das wirkt alles wie mit der heißen Nadel gestrickt ...

#UXFail 🙄

#twitter #authentifizierung #uxfail

SpeedIT Solutions · @speedit

2 followers · 6 posts · Server troet.cafeSPF Records sind ein wichtiger Bestandteil des Email-Versands. Sie dienen dazu, Spoofing-Angriffe auf Email-Konten zu verhindern und sicherzustellen, dass nur autorisierte Server Emails von einer bestimmten Domain versenden dürfen. In diesem Blog-Artikel erklären wir, was SPF Records sind, wie sie funktionieren und welche Vorteile und Nachteile sie bieten. ... Mehr dazu https://www.speedit.org/blog/e-mail/sicherheit/spf-records-mailsicherheit/

#DNS #Authentifizierung #Email #Sicherheit #SPFRecords #SPFChecker #Spoofing #Identität

#identitat #spoofing #spfchecker #spfrecords #sicherheit #email #authentifizierung #dns

SpeedIT Solutions · @speedit

2 followers · 6 posts · Server troet.cafeE-Mail ist ein wichtiges Kommunikationswerkzeug im Geschäftsalltag. Um sicherzustellen, dass E-Mails auch tatsächlich vom gewünschten Absender stammen und nicht von einem Hacker oder Spammer versendet wurden, gibt es die Technologien DKIM und DMARC. Diese möchten wir Ihnen in diesem Blogbeitrag einmal vorstellen.

DKIM Mehr dazu https://www.speedit.org/blog/e-mail/sicherheit/e-mail-sicherheit-dkim-dmarc/

#Authentifizierung #DKIM #DMARC #EMailVersand #EMail #EMailSicherheit #Missbrauch #Phishing #VertraulicheInformationen #Zustellbarkeit

#zustellbarkeit #vertraulicheinformationen #phishing #missbrauch #emailsicherheit #email #emailversand #dmarc #dkim #authentifizierung

DausDD · @DausDD

2 followers · 10 posts · Server dresden.networkGewichtige #Sicherheit bei #2FA #Authentifizierung

https://www.heise.de/news/l-f-2FA-Codes-fuehren-zu-Leistenbruch-bei-Dieben-7454002.html

#sicherheit #2fa #authentifizierung