Decio :mastodon: · @decio

94 followers · 293 posts · Server infosec.exchange"Microsoft addresses 76 CVEs including two zero-days exploited in the wild, one of which was publicly disclosed."

👇

https://www.tenable.com/blog/microsofts-march-2023-patch-tuesday-addresses-76-cves-cve-2023-23397

Decio :mastodon: · @decio

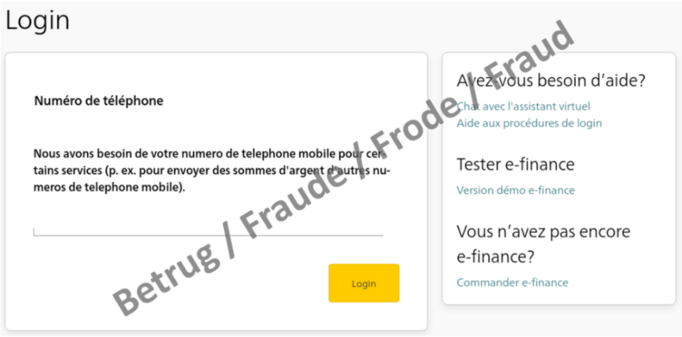

94 followers · 274 posts · Server infosec.exchange⚠️Attention au phishing en temps réel qui essaie de contourner la protection par double authentification en faisant appel à des agents qui surveillent "en live" l'introduction des données d'authentification dans des portails imitant ceux des institutions financières CH.

Ces agents humains essaient d'interagir en direct avec la victime sous la couverture du portail abusif afin de réaliser une procédure d'authentification complète au nom de la victime sur le vrai portail financier pour en prendre le contrôle.

Voici le descriptif de cette arnaque comme signalé et documenté par le NCSC

👇

https://www.ncsc.admin.ch/ncsc/fr/home/aktuell/im-fokus/2023/wochenrueckblick_9.html

et l'article de presse le relatant:

👇

https://www.letemps.ch/economie/alerte-tentatives-piratage-comptes-bancaires-suisse

Decio :mastodon: · @decio

91 followers · 249 posts · Server infosec.exchange#CyberVeille #phishing #chatGTP

et bien évidemment avec la déferlante d’informations sur le sujet,

après les phishings créés - avec - chatGTP

voilà arriver en masse le scams et les phishings - sur - ChatGTP:

"Threat Actor Spreads Malware via Fraudulent ChatGPT social media page"

👇

https://blog.cyble.com/2023/02/22/the-growing-threat-of-chatgpt-based-phishing-attacks/

"Malicious (and fake) ChatGPT client for Windows

Cybercriminals are distributing a Trojan stealer under the guise of a ChatGPT desktop client for Windows. We delve into the details and ways to protect yourself."

👇

https://www.kaspersky.com/blog/chatgpt-stealer-win-client/47274/

#cyberveille #phishing #chatgtp

Decio :mastodon: · @decio

91 followers · 248 posts · Server infosec.exchange#Cyberveille #FortiNAC CVE-2022-39952

Advisory:

https://www.fortiguard.com/psirt/FG-IR-22-300

POC / IoCs:

https://www.horizon3.ai/fortinet-fortinac-cve-2022-39952-deep-dive-and-iocs/

monitoring:

https://viz.greynoise.io/tag/fortinac-rce-attempt?days=3

Decio :mastodon: · @decio

91 followers · 247 posts · Server infosec.exchangeInfo vue côté Apple:

"Des criminels piratent deux centres de données asiatiques, les identifiants d'Apple dans la nature"

👇

https://www.macg.co/aapl/2023/02/des-criminels-piratent-deux-centres-de-donnees-asiatiques-les-identifiants-dapple-dans-la-nature-135005

Info de référence:

"Hackers Scored Data Center Logins for Some of the World's Biggest Companies"

👇

https://www.bloomberg.com/news/features/2023-02-21/hackers-scored-corporate-giants-logins-for-asian-data-centers

Recherche (Cybercrime Intelligence) à l'origine de l'info :

"Malicious cyber activity targeting data center organizations creates a significant precedent in the context of supply chain cybersecurity. Resecurity expects attackers to increase malicious cyber activity related to data centers and their customers. Network defenders should evaluate proper measures to mitigate such vectors from both OT and IT supply chain cybersecurity. It’s also crucial to have a transparent communication with suppliers regarding possible cybersecurity incidents which may involve client accounts and related data."

👇

https://www.resecurity.com/blog/article/cyber-attacks-on-data-center-organizations

Decio :mastodon: · @decio

91 followers · 243 posts · Server infosec.exchange"Joomla! 4.2.8 est maintenant disponible. Il s'agit d'une version de sécurité pour la série 4.x de Joomla! qui corrige une faille de sécurité critique dans l'API des services Web. Nous vous recommandons fortement de mettre à jour vos sites immédiatement." 🔥

👇

https://www.joomla.fr/actualites/joomla-4-2-8-communique-de-securite

{{BaseURL}}/api/index.php/v1/config/application?public=true""

Decio :mastodon: · @decio

90 followers · 240 posts · Server infosec.exchange"Escroquerie aux SMS de l'Assurance maladie : les suspects volaient les numéros de téléphone depuis leur voiture" #wardriving 😲

"À bord de leur voiture, ils utilisaient un "IMSI-catcher"... 😲 (wtf)

"Au total, 424 000 SMS frauduleux ont été envoyés. Les destinataires étaient invités à se connecter sur un faux site de l'Assurance maladie et à entrer leurs données personnelles, dont, potentiellement, des coordonnées bancaires." :blobcatfearful: 😲

https://www.tf1info.fr/sante/comptes-ameli-pirates-attention-a-cette-nouvelle-arnaque-2248558.html

#cyberveille #imsicatcher #wardriving

Decio :mastodon: · @decio

89 followers · 237 posts · Server infosec.exchangeJoli résumé assez visuel des vulns couvertes dans le dernier PatchTuesday.

Parfait pour évaluation & priorisation

👇

https://isc.sans.edu/diary/rss/29548

Decio :mastodon: · @decio

89 followers · 224 posts · Server infosec.exchangeIncendie datacenter OVH: jurisprudence qui confirme l'importance de vérifier attentivement les contrats notamment lors de la transition des données vers un environnement "en nuage";

Bien veiller à ce que les conditions de responsabilité soient clairement établies dans une optique "Disaster Recovery"...

"Le tribunal juge qu’en stockant les 3 réplications de sauvegarde au même endroit que le serveur principal, OVH engage sa responsabilité contractuelle au titre du contrat de sauvegarde. Une ligne est en train de se dessiner dans la jurisprudence OVH : d’un côté les sociétés qui avaient pris soin de souscrire, en supplément, un contrat de sauvegarde et peuvent revendiquer une indemnisation, et d’un autre côté celles qui n’avaient pas pris cette précaution et n’ont que leurs yeux pour pleurer."

👇

https://www.droit-technologie.org/actualites/incendie-ovh-une-premiere-decision-de-condamnation/

➡️📄 [PDF] https://www.droit-technologie.org/wp-content/uploads/2023/02/Tribunal_de_commerce_Lille_OVH_incendie.pdf

Decio :mastodon: · @decio

89 followers · 216 posts · Server infosec.exchangeet c'est reparti pour un tour de #patch 🩹 OpenSSL

👇

https://www.openssl.org/news/secadv/20230207.txt

👇

https://nakedsecurity.sophos.com/2023/02/08/openssl-fixes-high-severity-data-stealing-bug-patch-now/

Decio :mastodon: · @decio

88 followers · 204 posts · Server infosec.exchange#CyberVeille #esxi #ransomware

"Le ransomware Nevada attaque les clients ESXi des hébergeurs français"

"Plusieurs alertes ont été lancées par différents hébergeurs sur une campagne d'attaque par ransomware concernant des serveurs basés sur l'hyperviseur ESXi de VMware. OVH confirme que le groupe Nevada est derrière cette offensive."

#cyberveille #esxi #ransomware

Decio :mastodon: · @decio

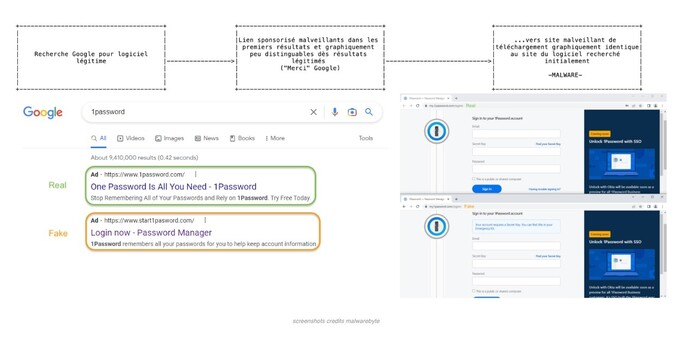

88 followers · 201 posts · Server infosec.exchange#CyberVeille #Malvertising #Google

⚠️

et ça continue…

Liens sponsorisés GoogleAds utilisés pour crédibiliser la chaîne d’infection vers des téléchargements malveillants hébergés sur des sites se faisant passer pour les sites officiels de certains logiciels bien connus

Dérnier signalement par abuse.ch concernant CCCleaner:

🐦🔗https://twitter.com/abuse_ch/status/1621416361858678786

recemment analysés / signalés:

Blender:

👇

https://www.sentinelone.com/labs/malvirt-net-virtualization-thrives-in-malvertising-attacks/

Notepad++:

👇

https://isc.sans.edu/diary/29448

Brave, Audacity…:

👇

https://labs.guard.io/masquerads-googles-ad-words-massively-abused-by-threat-actors-targeting-organizations-gpus-42ae73ee8a1e

Récit d’une victime:

👇

https://fr.cointelegraph.com/news/google-ads-delivered-malware-drains-nft-influencer-s-entire-crypto-wallet

#cyberveille #malvertising #google

Decio :mastodon: · @decio

86 followers · 200 posts · Server infosec.exchange⚠️🩹⏰👇

"Encore des serveurs Microsoft Exchange vulnérables en Suisse malgré la mise en garde du NCSC (ProxyNotShell)"

"En novembre 2022 déjà, le Centre national pour la cybersécurité (NCSC) a informé qu'une faille critique appelée «ProxyNotShell» avait été identifiée sur plus de 2800 serveurs Microsoft Exchange en Suisse, les rendant ainsi vulnérables. Un mois plus tard, il a invité par lettre recommandée les quelque 2000 exploitants de ces serveurs à combler la faille de sécurité. Cependant, la mise en garde n'a toujours pas pu être délivrée à tout le monde. En effet, plus de 600 serveurs en Suisse présentent encore une porte d'entrée pour les cybercriminels."

👇

https://www.ncsc.admin.ch/23exchange-fr

🐦🔗https://twitter.com/GovCERT_CH/status/1621070699183091712

Decio :mastodon: · @decio

86 followers · 199 posts · Server infosec.exchange"De grandes entreprises suisses s’allient face aux cyberattaques"

"Emmenés par Firmenich, des poids lourds de l’économie helvétique s’associent pour partager des informations sur les piratages. Encore discrète, la Swiss Cyber-Security Association échange déjà avec les autorités fédérales"

📰🔐[paywall]⬇️

https://www.letemps.ch/economie/grandes-entreprises-suisses-sallient-face-aux-cyberattaques

Decio :mastodon: · @decio

85 followers · 194 posts · Server infosec.exchange#CyberVeille #EU

(il va y avoir du monde là-haut)

souveraineté satellitaire

"Europe's response to Musk's Starlink set for 2024 launch"

"This war was a wake-up call. It was a wake-up call for all of us: not just for Ukraine, not just for the Europeans, [but also] for the international community and international security — and specifically in terms of space," said the EU's foreign policy chief, Josep Borrell."

👀👇

"Among other things, Iris2 will also be used for border surveillance, crisis management and secure communications for EU embassies."

👇

https://euobserver.com/world/156635

Decio :mastodon: · @decio

85 followers · 192 posts · Server infosec.exchange#CyberVeille

KeePass CVE-2023-24055

⚠️PoC ➡️https://github.com/deetl/CVE-2023-24055

Très bon résumé de la discussion en cours concernant le bug dans KeePass

👇

"The modification is what KeePass calls a trigger, in this case, a trigger to export the app's database in a cleartext format like CSV or HTML.

The supposed bug impacts all versions of the KeePass app, and the controversy comes from the KeePass team's refusal to acknowledge it as a security flaw, let alone fix it.

KeePass devs go by the old adage that if a threat actor has control over your system, it's not your system anymore.

On the other side of the argument, security researchers claim this is a vulnerability because no input (such as entering the master password) is required from the KeePass owner to export the passwords, which should not be possible even in situations when a threat actor gains access to a device."

👇

https://riskybiznews.substack.com/p/risky-biz-news-keepass-disputes-vulnerability

Decio :mastodon: · @decio

80 followers · 190 posts · Server infosec.exchange(Réf. ➡️ https://krebsonsecurity.com/2022/11/top-zeus-botnet-suspect-tank-arrested-in-geneva/ via @briankrebs )

"Des pratiques controversées ont permis l’arrestation d’un hacker ukrainien à Genève"

"Des mesures de surveillance secrète ont permis à la police genevoise d’appréhender, en octobre dernier, un cybercriminel ukrainien activement recherché par le FBI, a appris le Pôle enquête de la RTS. Problème: l’opération, contestée en interne, n’a pas reçu l’aval d’un juge indépendant."

Decio :mastodon: · @decio

80 followers · 187 posts · Server infosec.exchangeHIVE tor domain has been seized

🍾

https://ransomwatch.telemetry.ltd/#/profiles?id=hiveleak

👇

https://torgateway.com/index.php?q=http%3A%2F%2Fhivecust6vhekztbqgdnkks64ucehqacge3dij3gyrrpdp57zoq3ooqd.onion

Decio :mastodon: · @decio

80 followers · 177 posts · Server infosec.exchange"Plusieurs noms de domaine de l’Union européenne ont été utilisés par des malfaiteurs pour promouvoir des sites de streaming gratuits. Ces liens sont en réalité des pièges pour dérober des informations bancaires."

⚠️🤦♂️ 👉https://googlethatforyou.com?q=Avatar%202%20streaming%20gratuit%20site%3Aeuropa.eu

Decio :mastodon: · @decio

80 followers · 172 posts · Server infosec.exchange"En prison pour avoir voulu divulguer des données policières sur le darknet

Un informaticien à la tête d’une boîte, dont le logiciel est utilisé par plusieurs polices communales valaisannes, est en détention préventive. Il a menacé de diffuser des données confidentielles."