Scuola "La Via di Lilith" · @scuolalaviadililith

4 followers · 68 posts · Server laviadililith.social#BibliotecadellaVia #InsegnamentoMagico

Si convive un fantastico trattato di #StephenChang: #IlTaodelSesso, il libro della #Saggezza infinita.

Un libro che mostra l'antica saggezza del #Taoismo, i suoi #esercizi e #tecniche speciali.

Libro ➤ https://1drv.ms/b/s!Aq_Mmb44iiPWjE6at3NdNYJibUfl?e=sPvXnC

#bibliotecadellavia #insegnamentomagico #stephenchang #ILTAODELSESSO #saggezza #Taoismo #esercizi #tecniche

Redhotcyber · @redhotcyber

567 followers · 1734 posts · Server mastodon.bida.imA breve il NIST Cybersecurity Framework 2.0. Oltre alle 5 direttrici note, si aggiunge “Gestione”

Il National Institute of Standards and Technology (#NIST) degli #statiuniti sta sviluppando un aggiornamento del suo popolare #Cybersecurity #Framework.

La guida è stata sviluppata circa dieci anni fa come #raccomandazioni #tecniche per le grandi #industrie: energetica, bancaria, sanitaria, chimica, ecc. La nuova #versione 2.0, ancora in fase di bozza, amplia questo elenco.

#redhotcyber #online #it #web #ai #hacking #privacy #cybersecurity #cybercrime #intelligence #intelligenzaartificiale #informationsecurity #ethicalhacking #dataprotection #cybersecurityawareness #cybersecuritytraining #cybersecuritynews #infosecurity

#nist #statiuniti #cybersecurity #framework #raccomandazioni #tecniche #industrie #versione #redhotcyber #online #it #web #ai #hacking #privacy #cybercrime #intelligence #intelligenzaartificiale #informationsecurity #ethicalhacking #dataprotection #CyberSecurityAwareness #cybersecuritytraining #CyberSecurityNews #infosecurity

Jacopo Ranieri · @jacoporanieri

69 followers · 252 posts · Server mastodon.unoLa rinascita del labirinto agli albori dell’industria ortofrutticola moderna

https://www.jacoporanieri.com/blog/?p=38542

#frutta #coltivazione #mura #agricoltura #pesche #parigi #storia #tecniche #invenzioni #barocco #1600 #soluzoni #metodi #architettura #costruzioni #quartieri #urbanistica #cibo #alimentazione #agronomia #temperatura #labirinti #uva

#frutta #coltivazione #mura #agricoltura #pesche #parigi #storia #tecniche #invenzioni #barocco #soluzoni #metodi #architettura #Costruzioni #quartieri #urbanistica #cibo #alimentazione #agronomia #temperatura #labirinti #uva

Jacopo Ranieri · @jacoporanieri

68 followers · 249 posts · Server mastodon.unoLa teoria del tornio millenario usato per costruire le colonne del santuario shivaita

https://www.jacoporanieri.com/blog/?p=38525

#templi #india #architettura #storia #strutture #induismo #religione #dinastie #sovrani #antichità #dodicesimo secolo #teorie #pilastri #costruzione #tecniche #tecnologie #colonne #tornio #misteri #shiva #divinità #città #capitali

#templi #india #architettura #storia #strutture #induismo #religione #dinastie #sovrani #antichita #dodicesimo #teorie #pilastri #costruzione #tecniche #tecnologie #Colonne #tornio #misteri #Shiva #divinita #citta #capitali

Redhotcyber · @redhotcyber

556 followers · 1691 posts · Server mastodon.bida.imRed Hot Cyber intervista CrowdStrike sul Threat Hunting Report 2023 uscito oggi

CrowdStrike annuncia oggi il suo Threat Hunting Report 2023, la sesta edizione del #report annuale dell’azienda sulle #tendenze e le #tecniche di #attacco degli avversari #informatici rilevati dagli #esperti in threat hunting d’élite e dagli analisti di #intelligence di #CrowdStrike.

A cura di: Roberto Camerinesi (Cyber Evolution) e Marcello Filacchioni (BSolutions Group)

#redhotcyber #online #it #web #ai #hacking #privacy #cybersecurity #cybercrime #intelligence #intelligenzaartificiale #informationsecurity #ethicalhacking #dataprotection #cybersecurityawareness #cybersecuritytraining #cybersecuritynews #infosecurity

#report #tendenze #tecniche #attacco #informatici #esperti #intelligence #crowdstrike #redhotcyber #online #it #web #ai #hacking #privacy #cybersecurity #cybercrime #intelligenzaartificiale #informationsecurity #ethicalhacking #dataprotection #CyberSecurityAwareness #cybersecuritytraining #CyberSecurityNews #infosecurity

Jacopo Ranieri · @jacoporanieri

67 followers · 244 posts · Server mastodon.unoL’incomparabile coltello di Husa, lama etnica dei monti dello Yunnan

https://www.jacoporanieri.com/blog/?p=38491

#armi #lame #coltelli #spade #tradizioni #etnia #cina #asia #popoli #società #tecniche #tecnologie #metallurgia #storia #fabbri #acciaio #strumenti #attrezzi #forgia #processi #lavoro

#armi #lame #coltelli #spade #tradizioni #etnia #cina #asia #popoli #Societa #tecniche #tecnologie #metallurgia #storia #fabbri #acciaio #strumenti #attrezzi #forgia #processi #lavoro

Jacopo Ranieri · @jacoporanieri

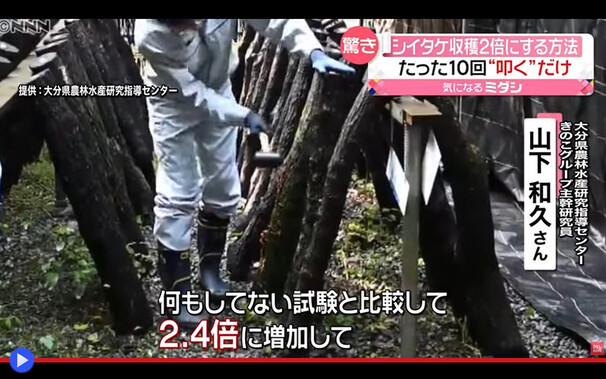

60 followers · 224 posts · Server mastodon.unoI dieci colpi di martello per incoraggiare la crescita del fungo dei campioni

https://www.jacoporanieri.com/blog/?p=38371

#giappone #cina #funghi #pietanze #gastronomia #produzione #cibo #alimenti #dal mondo #nutrizione #metodi #lavoro #tecniche #ascia #martello #leggende #samurai #storia #folklore #salute #ingredienti

#giappone #cina #funghi #pietanze #gastronomia #produzione #cibo #alimenti #dal #nutrizione #metodi #lavoro #tecniche #ascia #martello #leggende #samurai #storia #folklore #salute #ingredienti

Jacopo Ranieri · @jacoporanieri

57 followers · 220 posts · Server mastodon.unoL’abito splendente, il suono della pioggia ed il segreto della guarigione Ojibwe

https://www.jacoporanieri.com/blog/?p=38346

#danza #ballo #tradizioni #popoli #società #prime nazioni #dal mondo #nativi americani #nuovo mondo #canada #spettacoli #powwow #tecniche #guarigione #leggende #folklore #donne #tribù #clan #ojibwe

#danza #ballo #tradizioni #popoli #Societa #Prime #dal #nativi #nuovo #canada #spettacoli #Powwow #tecniche #guarigione #leggende #folklore #donne #tribu #clan #ojibwe

Redhotcyber · @redhotcyber

507 followers · 1265 posts · Server mastodon.bida.im80.000 Account NETFLIX, Spotify e Nord VPN di italiani gratis dalle underground

Nel mondo digitale odierno, la sicurezza dei #dati personali è una questione cruciale.

Purtroppo, ci sono individui senza scrupoli che cercano di sfruttare #vulnerabilità #tecniche ed #umane a proprio vantaggio. Recentemente, un #forum #underground ha reso pubbliche ben 80.000 #utenze e #password di servizi noti come #Netflix, #NordVPN, #Spotify (ed altri servizi online) di utenze #Italiane.

#redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #cybersecurityawareness #cybersecuritytraining #cybersecuritynews #privacy #infosecurity

#dati #vulnerabilità #tecniche #umane #forum #underground #utenze #password #netflix #nordvpn #spotify #italiane #redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #CyberSecurityAwareness #cybersecuritytraining #CyberSecurityNews #privacy #infosecurity

Jacopo Ranieri · @jacoporanieri

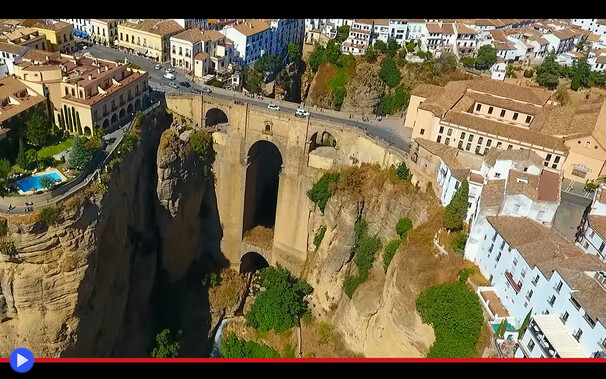

45 followers · 183 posts · Server mastodon.unoIn Spagna il ponte più ambizioso costruito prima dell’ingegneria contemporanea https://www.jacoporanieri.com/blog/?p=38094

#spagna #andalusia #ponti #ingegneria #fiumi #gole #dirupo #città #paesi #strutture #ingegneria #strade #edifici #costruzioni #storia #pietra #trasporti #urbanistica #modernità #tecniche #soluzioni #progetti

#spagna #andalusia #ponti #ingegneria #fiumi #gole #dirupo #citta #paesi #strutture #strade #edifici #Costruzioni #storia #pietra #trasporti #urbanistica #modernita #tecniche #soluzioni #progetti

Redhotcyber · @redhotcyber

475 followers · 957 posts · Server mastodon.bida.imChe cos’è l’hacktivismo cibernetico. Tra storia, motivazioni, hacking, conseguenze ed evoluzioni

Il termine “#hacktivismo” è la combinazione tra i termini inglesi “#hacking” e “#hacktivism” ed è stato coniato per descrivere l’uso dell’hacking #informatico per fini #politici o #sociali.

In questo articolo andremo ad esplorare cos’è l’hacktivismo cibernetico, passando dalla sua #storia e dalla dichiarazione di #hacktivismo dei “Cult of the dead Cow” (#CdC), per poi arrivare alle #tecniche, alle #conseguenze e alle sue #evoluzioni per poi parlare delle “#Milizie #cyber”.

#redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #cybersecurityawareness #cybersecuritytraining #cybersecuritynews #privacy #infosecurity

#hacktivismo #hacking #hacktivism #informatico #politici #sociali #storia #cdc #tecniche #conseguenze #evoluzioni #milizie #cyber #redhotcyber #informationsecurity #ethicalhacking #dataprotection #cybersecurity #cybercrime #CyberSecurityAwareness #cybersecuritytraining #CyberSecurityNews #privacy #infosecurity

Jacopo Ranieri · @jacoporanieri

35 followers · 121 posts · Server mastodon.unoArti ed armi della donna che ha saputo rievocare due millenni di kung fu online

https://www.jacoporanieri.com/blog/?p=37721

#combattimento #arti marziali #cina #spade #armi #tecniche #tradizioni #società #oriente #asia #kung fu #taichi #lance #coltelli #alabarde #bastoni #tradizioni #storia #dinastie #artisti #creativi #personaggi #dal mondo #changdao #dao #maiodao #tang #ming #gansu

#combattimento #arti #cina #spade #armi #tecniche #tradizioni #Societa #oriente #asia #kung #taichi #lance #coltelli #alabarde #bastoni #storia #dinastie #artisti #creativi #personaggi #dal #changdao #dao #maiodao #Tang #Ming #Gansu

Massimo Forti · @Massimo_Forti

29 followers · 463 posts · Server laviadililith.social#BibliotecadellaVia #InsegnamentoMagico

Si convive un fantastico trattato di #StephenChang: #IlTaodelSesso, il libro della #Saggezza infinita.

Un libro che mostra l'antica saggezza del #Taoismo, i suoi #esercizi e #tecniche speciali.

Libro ➤ https://1drv.ms/b/s!Aq_Mmb44iiPWjE6at3NdNYJibUfl?e=sPvXnC

#bibliotecadellavia #insegnamentomagico #stephenchang #ILTAODELSESSO #saggezza #Taoismo #esercizi #tecniche

Jacopo Ranieri · @jacoporanieri

34 followers · 108 posts · Server mastodon.unoL’ingegno di chi costruisce il suo forcone da un singolo arbusto della Spagna rurale

https://www.jacoporanieri.com/blog/?p=37640

#dal mondo #artigianato #tradizioni #forche #attrezzi #agricoltura #lavoro #artigiani #personaggi #spagna #europa #tecniche #tecnologia #allevamento #fattoria #paglia #legno #bastoni

#dal #artigianato #tradizioni #forche #attrezzi #agricoltura #lavoro #artigiani #personaggi #spagna #europa #tecniche #tecnologia #allevamento #fattoria #paglia #Legno #bastoni

Redhotcyber · @redhotcyber

420 followers · 659 posts · Server mastodon.bida.imCos'è il Bug Bounty e cos'è un programma di responsible disclosure

Negli ultimi anni, le preoccupazioni per la sicurezza #informatica sono cresciute esponenzialmente. L’aumento degli attacchi #informatici, l’avanzamento delle #tecniche di hacking e l’importanza sempre maggiore dei #datipersonali hanno portato molte #aziende a cercare modi innovativi per migliorare la #sicurezza informatica dei propri #sistemi.

Molto spesso si fa confusione con questi due tipi di programmi. Scopriremo anche con questo articolo che uno di questi consente alle aziende di poter accedere a #segnalazioni #gratuite su problemi di sicurezza che riguardano i propri sistemi.

#redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #cybersecuritynews #privacy #infosecurity

#informatica #informatici #tecniche #datipersonali #aziende #sicurezza #sistemi #segnalazioni #gratuite #redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #CyberSecurityNews #privacy #infosecurity

Jacopo Ranieri · @jacoporanieri

30 followers · 85 posts · Server mastodon.unoLa delicata prassi agricola dei trattori armati di lanciafiamme

https://www.jacoporanieri.com/blog/?p=37495

#agricoltura #tecnologia #tecniche #semina #diserbo #erbacce #industria #propano #gas #lanciafiamme #fuoco #fiamme #trattori #agronomia #energia termica #pirolosi #biochar #carbonizzazione #piante #coltivazione #mais #grano

#agricoltura #tecnologia #tecniche #semina #diserbo #erbacce #industria #propano #gas #lanciafiamme #fuoco #fiamme #trattori #agronomia #energia #pirolosi #biochar #carbonizzazione #piante #coltivazione #mais #grano

Redhotcyber · @redhotcyber

387 followers · 468 posts · Server mastodon.bida.imMalspam a tema Agenzia delle Entrate. Il malware URSNIF, cambia pelle. Fate attenzione!

Come abbiamo riportato qualche settimana fa, una #campagna di #malspam ai danni dell’#Agenzia delle #Entrate diffondeva il #malware #URSNIF.

Da quanto riporta il CERT-#AgID, sembrerebbe che tale campagna stia cambiando pelle e quindi stia modificando le proprie #tecniche #tattiche e #procedure (#TTP).

Nelle email che vengono inviati ai malcapitati, viene riportato un link dal nome “SCARICA IL DOCUMENTO”. Tale link nasconde l’utilizzo di #HTA che sfrutta #Certutil per il #download dell’#eseguibile.

Facciamo tutti molta attenzione.

#redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #cybersecuritytraining #cybersecuritynews #privacy #infosecurity

https://www.redhotcyber.com/post/il-vecchio-malspam-sullagenzia-delle-entrate-che-diffondeva-il-malware-ursnif-cambia-pelle/

#campagna #malspam #agenzia #entrate #malware #ursnif #agid #tecniche #tattiche #procedure #ttp #hta #Certutil #download #eseguibile #redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #cybersecuritytraining #CyberSecurityNews #privacy #infosecurity

Redhotcyber · @redhotcyber

386 followers · 459 posts · Server mastodon.bida.imPiaccia o meno, il “disservizio” di Libero è stato un data breach

Certamente il “#disservizio” di #Libero ha fatto molto parlare di sé, e ne abbiamo sentite un po’ di tutti i colori a riguardo: dalle speculazioni #tecniche a più creative ricostruzioni dal punto di vista giuridico.

Vigilando le varie bolle social in cui operano gli #esperti della #protezione dei #dati #personali (o professi tali), c’è stato modo di assistere a ricchi ed interessanti carpiati #giuridici per allontanare ogni spettro per qualificare l’evento come una violazione di #dati personali.

A cura di Stefano Gazzella.

#redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #cybersecurityawareness #cybersecuritytraining #cybersecuritynews #privacy #infosecurity

https://www.redhotcyber.com/post/piaccia-o-meno-il-disservizio-di-libero-e-stato-un-data-breach/

#disservizio #libero #tecniche #esperti #protezione #dati #personali #giuridici #redhotcyber #informationsecurity #ethicalhacking #dataprotection #hacking #cybersecurity #cybercrime #CyberSecurityAwareness #cybersecuritytraining #CyberSecurityNews #privacy #infosecurity

Jacopo Ranieri · @jacoporanieri

23 followers · 59 posts · Server mastodon.unoVideo appassionante mostra la perizia coreana nel far progredire le ceramiche a sbalzo

https://www.jacoporanieri.com/blog/?p=37337

#arte #artigianato #ceramica #tecnologia #creazioni #corea #asia #oriente #artisti #personaggi #dal mondo #scultura #pittura #incisione #intaglio #sgraffito #immagini #storia #mostre #dimostrazioni #lavoro #tecniche

#arte #artigianato #ceramica #tecnologia #creazioni #corea #asia #oriente #artisti #personaggi #dal #scultura #pittura #incisione #intaglio #sgraffito #immagini #storia #mostre #dimostrazioni #lavoro #tecniche